Τα αυτοκίνητα είναι πλέον υπολογιστές με τροχούς, με λειτουργικά συστήματα που πρέπει να προστατεύονται. Όμως αυτό δεν είναι πάντα εύκολο, επειδή η συνδεσιμότητά τους τα καθιστά πιο ευάλωτα σε κακόβουλες επιθέσεις. Και με την αυτόνομη οδήγηση οι κίνδυνοι μπορεί να αποβούν κυριολεκτικά θανάσιμοι…

Του Alessio Lana, Απόδοση: Άκης Τεμπερίδης, Lexartis

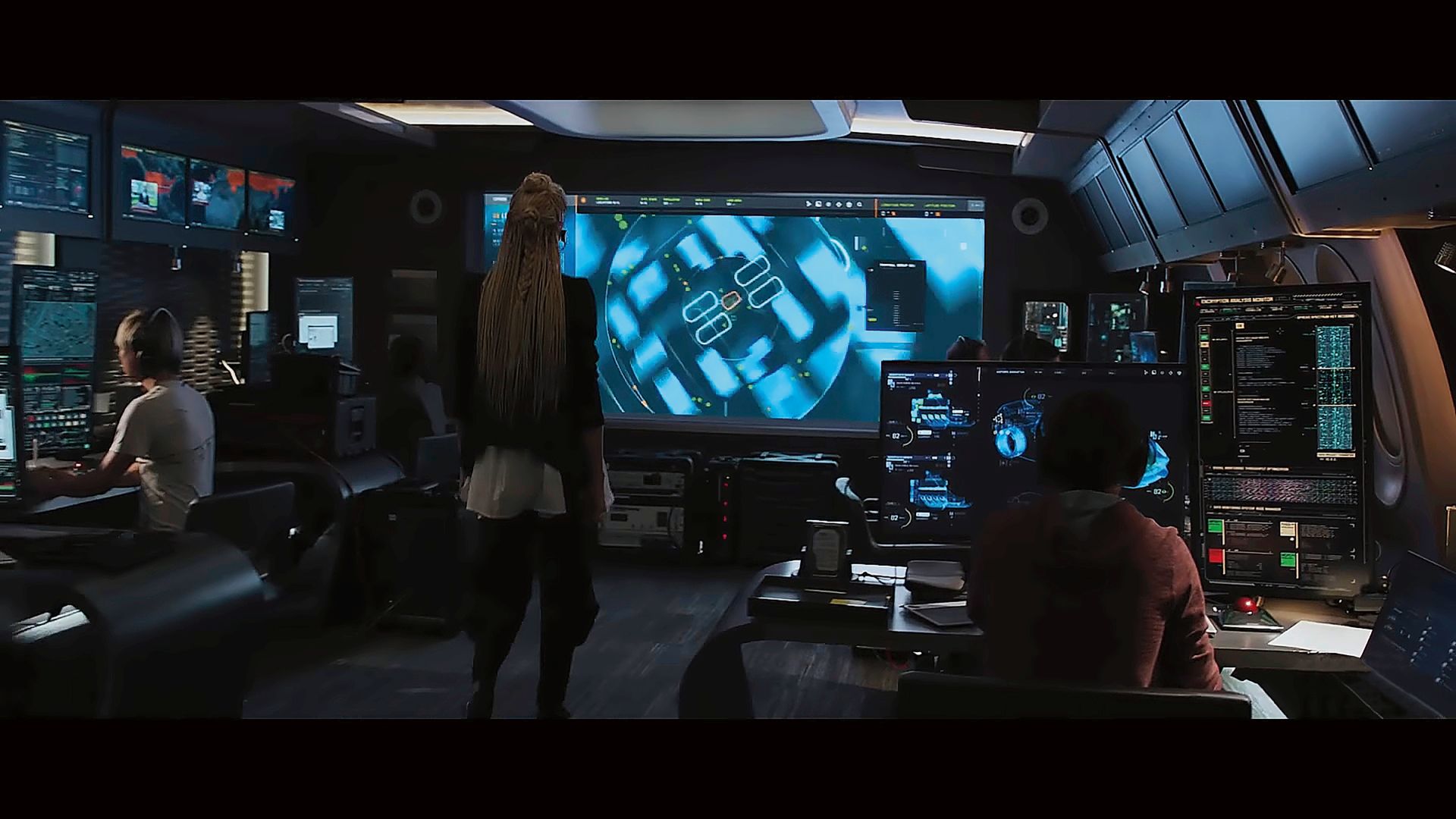

Ένα λευκό Tesla Model X κινείται σε ένα τυπικό, αμερικανικό δρόμο. Στο τιμόνι του δεν υπάρχει κανείς, αλλά δεν χρειάζεται, το αυτοκίνητο κινείται εντελώς αυτόνομα με μεγάλη ταχύτητα. Πλησιάζει απειλητικά και, ενώ θα έπρεπε να έχει φρενάρει, συνεχίζει την πορεία του μέχρι που πέφτει πάνω σε ένα ακριβώς ίδιο, λευκό Model X, στην πινακίδα του οποίου αναγράφεται μόνο «Tesla». Το πλάνο ανοίγει και τότε βλέπουμε εκατοντάδες ίδια αυτοκίνητα που το ένα έχει χτυπήσει το άλλο.

Η σκηνή είναι από την ταινία του Netflix «Άσε τον Κόσμο Πίσω» (Leave the World Behind), η οποία αναφέρεται σε μία ψηφιακή επίθεση από σκοτεινούς χάκερ που παίρνουν τον έλεγχο των ΗΠΑ. Η ταινία βασίζεται στο ρομάντσο του Rumaan Alam και η παραγωγή είναι του ζεύγους Obama. Στο δυστοπικό σενάριο, βλέπουμε δορυφορικά δίκτυα να καταρρέουν, κινητά να μπλοκάρονται, το Ίντερνετ να «πέφτει» και τηλεοράσεις και ραδιόφωνα να μεταδίδουν μηνύματα τέλους. Καθώς και εγκληματίες να παίρνουν τον έλεγχο των αυτοκινήτων, τον νέο φόβο της εποχής μας, ο οποίος όμως είναι ήδη μία πραγματικότητα. Ένα σημαντικό αυτοκίνητο όπως η Posche Macan βγαίνει πρόωρα από την αγορά επειδή δεν είναι κυβερνοασφαλές, όπως μπορείτε να διαβάσετε στις επόμενες σελίδες. Ο φόβος της κυβερνοεπίθεσης (άλλος νεολογισμός αυτός) ενός αυτοκινήτου είχε γεννηθεί βέβαια ακόμη πιο πριν. Τον Ιούλιο του 2015, ο δημοσιογράφος του περιοδικού «Wired», Andy Greenberg, δέχτηκε να παίξει το ρόλο του crash dummy στο πείραμα δύο cybersecurity εμπειρογνωμόνων, των Charlie Miller και Chris Valášek, οι οποίοι έκτοτε έγιναν πραγματικοί θρύλοι.

Ενώ ο συμπαθέστατος Greenberg οδηγούσε ένα Jeep Cherokee στους δρόμους του Σεν Λούις, οι δύο χάκερ πήραν τον έλεγχο του αυτοκινήτου από μακριά, παρεμβαίνοντας στην κάρτα SIM του infotainment. «Παρότι δεν είχα αγγίξει κανέναν διακόπτη, από τους αεραγωγούς άρχισε να βγαίνει κρύος αέρας στη μεγάλη σκάλα, με αποτέλεσμα να παγώσει ο ιδρώτας μου από το σύστημα αερισμού του καθίσματος», είπε ο δημοσιογράφος. «Στη συνέχεια, το ραδιόφωνο επέλεξε τον τοπικό σταθμό χιπ χοπ και άρχισε να παίζει Skee–Lo στο τέρμα. Γύρισα το διακόπτη αριστερά και πάτησα το start χωρίς κανένα αποτέλεσμα. Και σαν να μην έφτανε αυτό, άρχισαν να λειτουργούν οι υαλοκαθαριστήρες και να ψεκάζεται υγρό στο παρμπρίζ». Όμως οι δύο εισβολείς δεν έμειναν εκεί: «Ενώ προσπαθούσα να διαχειριστώ την κατάσταση, στην κεντρική οθόνη εμφανίστηκε μία φωτογραφία των δύο χάκερ». Και το καλύτερο ήρθε λίγο αργότερα: «Το γκάζι έπαψε να λειτουργεί. Πατούσα στο τέρμα το πεντάλ και οι στροφές του κινητήρα ανέβαιναν, όμως το Jeep είχε ήδη χάσει τη μισή του ταχύτητα και συνέχιζε να επιβραδύνει, μέχρι που πήγαινα σημειωτόν. Και όταν έφτασα σε έναν κόμβο, χωρίς διέξοδο, το αυτοκίνητο σταμάτησε. Το πείραμα δεν ήταν πλέον καθόλου διασκεδαστικό». Τότε ο άνθρωπος του «Wired αναγκάστηκε να καλέσει από το κινητό του τους δύο τύπους και να τους ζητήσει να σταματήσουν.

Εκείνη τη μέρα, ένας φόβος από το μέλλον είχε γίνει πραγματικότητα, θέτοντας κατασκευαστές και νομοθέτες ενώπιον ενός νέου μεγάλου προβλήματος. Τα αυτοκίνητα ήταν πλέον υπολογιστές με τροχούς και έπρεπε να προστατεύονται από κακόβουλες επιθέσεις, όπως και τα PC μας. Εκτοτε, ο όρος «κυβερνοασφάλεια» ακούγεται όλο και πιο συχνά στους διαδρόμους των κατασκευαστών και των προμηθευτών τους. Αν και ήταν ήδη γνωστός, ελάχιστοι του έδιναν σημασία.

«Μέχρι πριν από μερικά χρόνια, οι κατασκευαστές δεν είχαν εμπειρογνώμονες κυβερνοασφάλειας στις τάξεις τους και επαφίονταν κυρίως σε μηχανικούς των ηλεκτρονικών, ικανότατους σε επίπεδο hardware, αλλά ελάχιστα ευαίσθητους στην πληροφορική πλευρά των συσκευών που έφτιαχναν», μας λέει ο Stefano Longari, ερευνητής ασφαλείας πληροφοριών για συστήματα κυβερνοφυσικής στο Πολυτεχνείο του Μιλάνου. «Γενικότερα, η κυβερνοασφάλεια περιλαμβάνει τεχνολογίες, διαδικασίες και μέτρα προστασίας που έχουν σχεδιαστεί με τέτοιον τρόπο ώστε να αποτρέπουν τον κίνδυνο κακόβουλων επιθέσεων. Στην περίπτωση των αυτοκινήτων, υπάρχει ένα ενδιαφέρον στοιχείο: το σύστημα πληροφοριών επιδρά και σε φυσικά εξαρτήματα, ενώ ενσωματώνει ασύρματα δίκτυα τα οποία επιτρέπουν σε κάποιους κακόβουλους να έχουν πρόσβαση από μακριά, αυξάνοντας τις απειλές που μπορεί κάποιος να δεχτεί».

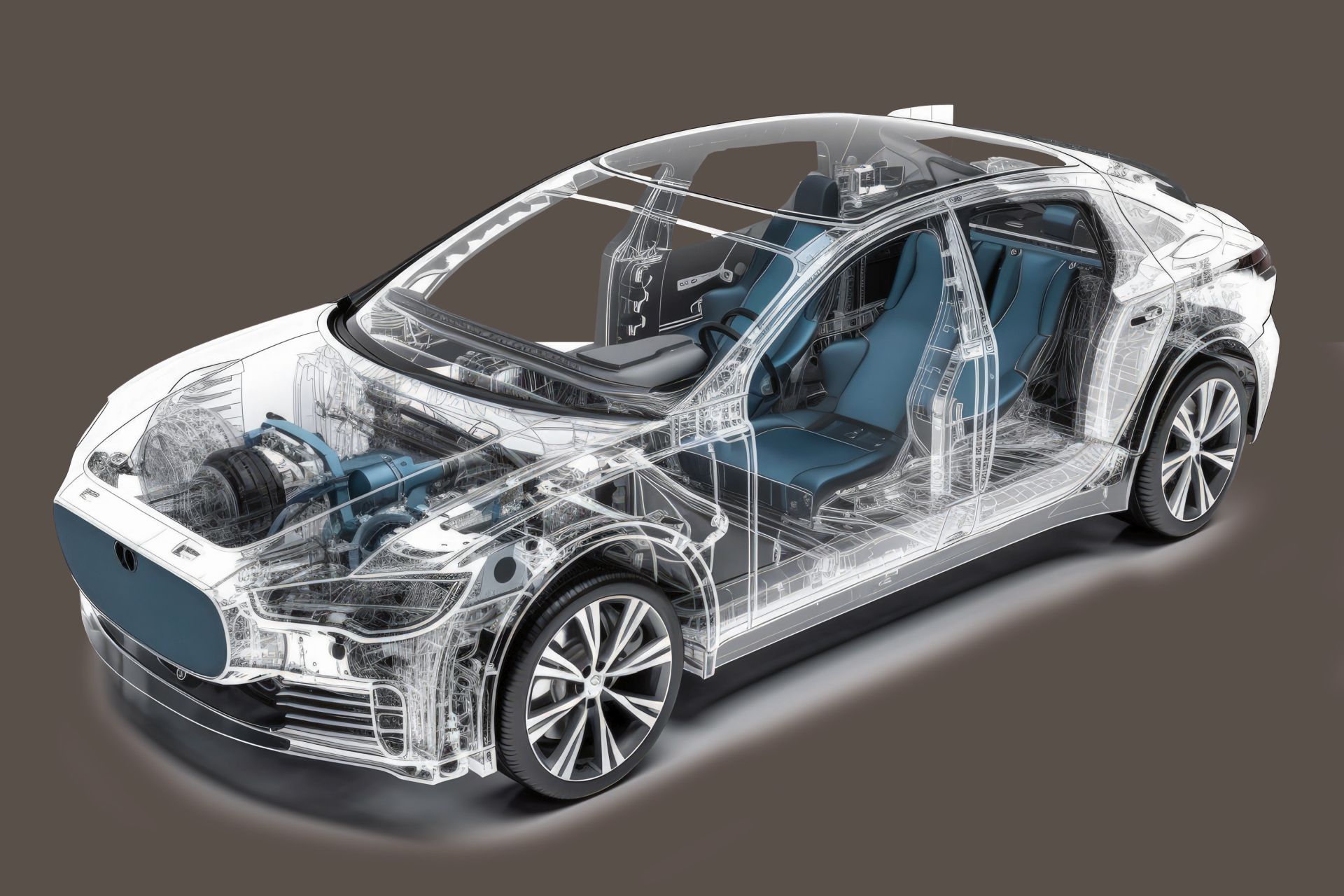

Τα τελευταία δεκαπέντε χρόνια έχουμε γίνει μάρτυρες ραγδαίας αύξησης των εσωτερικών και εξωτερικών συνδέσεων στο αυτοκίνητο. Τα infotainment έχουν εμπλουτιστεί με θύρες και ασύρματες συνδέσεις, ενώ στη συνέχεια προέκυψαν μικρόφωνα και κάμερες. Εργαλεία που βρίσκουμε χρήσιμα ή περιττά, τα οποία όμως οι χάκερ μπορούν να εκμεταλλευτούν για να επιτεθούν στα ηλεκτρονικά συστήματα, ξεκινώντας από τις θύρες που δίνουν πρόσβαση στο can-bus, το κεντρικό νευρικό σύστημα των ηλεκτρονικών συστημάτων. Αυτοί οι φορείς μπορούν να χωριστούν σε τρεις μεγάλες κατηγορίες. Η πρώτη περιλαμβάνει τη θύρα OBD που βρίσκεται κάτω από το ταμπλό, την οποία χρησιμοποιεί το συνεργείο για να συνδέσει το αυτοκίνητο στο διαγνωστικό πρόγραμμα, αλλά και τις θύρες USB του infotainment και τις καλωδιώσεις που πιθανότατα είναι προσβάσιμες από το εξωτερικό του αυτοκινήτου. Να σημειώσουμε ότι κάποιοι κλέφτες καταφέρνουν να ανοίξουν και να θέσουν σε λειτουργία αυτοκίνητα, συνδεόμενοι στο can-bus από τις φίσες των προβολέων. Μιλάμε για ταχύτατη διαδικασία που δεν απαιτεί γνώσεις Πληροφορικής, η οποία όμως μπορεί να επαναληφθεί μόνο σε μικρή κλίμακα. Επιπλέον, για να γίνει αυτό, ο κλέφτης πρέπει να βρίσκεται μέσα στο αυτοκίνητο ή κοντά σ’ αυτό.

Η δεύτερη κατηγορία διευρύνει την ακτίνα δράσης. Τα δίκτυα bluetooth και Wi-Fi από τα οποία συνδέονται τα κινητά με το αυτοκίνητο, επιτρέπουν επιθέσεις από απόσταση. Δεν χρειάζεται δηλαδή να βάλει κάποιος χέρι στο αυτοκίνητο. Ολα γίνονται ασύρματα, αρκεί να βρίσκεσαι μερικά μέτρα από αυτό. Και σε αυτή την περίπτωση, είναι απίθανο το ενδεχόμενο μίας επίθεσης σε μεγάλη κλίμακα, όμως η απειλή είναι αυξημένη, όπως απέδειξαν δύο Γερμανοί ερευνητές το 2021. Οι Ralf-Philipp Weinmann και Benedikt Schmotzle κατάφεραν να «τρυπώσουν» σε διάφορα Tesla, πετώντας ένα drone εξοπλισμένο με χειροποίητη συσκευή Wi-Fi πάνω από ένα σταθμό Supercharger, στον οποίο συνήθως βρίσκονται αρκετά Tesla. Η επίθεση ήταν επιτυχής, καθώς κατάφεραν να ξεκλειδώσουν τα αυτοκίνητα, να ανοίξουν τη θύρα φόρτισης και να ελέγξουν το λογισμικό του infotainment.

ΠΥΛΕΣ ΕΝΔΕΧΟΜΕΝΗΣ ΠΑΡΑΒΙΑΣΗΣ ΤΟΥ ΛΟΓΙΣΜΙΚΟΥ ΕΝΟΣ ΑΥΤΟΚΙΝΗΤΟΥ

- ΣΥΝΔΕΣΙΜΟΤΗΤΑ 4G/5G Η διασύνδεση μέσω του δικτύου της κινητής τηλεφωνίας είναι από τους πιο επικίνδυνους φορείς κυβερνοαπειλών, καθώς επιτρέπει τον εξ αποστάσεως έλεγχο του αυτοκινήτου και κατά συνέπεια τη διενέργεια επιθέσεων σε πολλά αυτοκίνητα συγχρόνως.

- BLUETOOTH ΚΑΜΠΙΝΑΣ Επιτρέπει εξωτερικές παραβιάσεις αλλά μόνο από κοντινή απόσταση. Ο κακόβουλος χάκερ χρειάζεται να βρεθεί λίγα μόλις μέτρα από το αυτοκίνητο και αυτό αποκλείει την περίπτωση μαζικής επίθεσης.

- ΣΥΝΔΕΔΕΜΕΝΟ SMARTPHONE Το τηλέφωνο είναι μία πύλη εισόδου στο σύστημα πληροφοριών του αυτοκινήτου, ειδικά όταν συνδέεται με καλώδιο. Σε αυτή την περίπτωση, κακόβουλες εφαρμογές θα μπορούσαν να μεταδώσουν πιθανές απειλές στο ψηφιακό σύστημα.

- ΚΑΛΩΔΙΩΣΗ ΑΥΤΟΚΙΝΗΤΟΥ Συνήθως χρησιμοποιείται για την παραβίαση και την κλοπή αυτοκινήτων. Οι κλέφτες έχουν πρόσβαση στην καλωδίωση μέσα από τα φωτιστικά σώματα, αφού αφαιρέσουν προφυλακτήρες και φτερά, και αποκτούν πρόσβαση στο λογισμικό της καμπίνας προκειμένου να ανοίξουν τις πόρτες.

- OBD II Η πύλη διάγνωσης, που βρίσκεται συνήθως κάτω από το ταμπλό, παρουσιάζει περιορισμένο ενδιαφέρον για τον χάκερ. Για να αποκτήσει κάποιος πρόσβαση σε αυτή, χρειάζεται να μπει στο αυτοκίνητο και αυτό δεν επιτρέπει ταυτόχρονες επιθέσεις σε διαφορετικά αυτοκίνητα.

- ΘΥΡΕΣ USB Όπως ακριβώς και στους υπολογιστές, οι θύρες USB που βρίσκονται στην καμπίνα μπορούν να χρησιμοποιηθούν ως φορείς κυβερνοαπειλών, μέσω συσκευών με κακόβουλο λογισμικό.

- WI–FI Επεκτείνει ελαφρώς την ακτίνα δράσης σε σχέση με το Bluetooth, όμως, όπως κι εκείνο, εξυπηρετεί στοχευμένες μόνο επιθέσεις από περιορισμένη απόσταση.

- ΜΑΥΡΟ ΚΟΥΤΙ ΑΣΦΑΛΙΣΤΙΚΗΣ Αν το σύστημα καταγραφής δεδομένων είναι συνδεδεμένο με το Διαδίκτυο ή με το εσωτερικό δίκτυο του αυτοκινήτου και δεν διαθέτει επαρκές τείχος προστασίας, μπορεί να μετατραπεί σε μία θαυμάσια πύλη εισόδου για εξ αποστάσεως παραβιάσεις.

- ΣΥΣΚΕΥΕΣ AFTERMARKET Όπως και τα «μαύρα κουτιά», μπορούν να χρησιμοποιηθούν ως φορείς κυβερνοεπιθέσεων. Η παρουσία GPS μεταδίδει, μάλιστα, την ακριβή θέση του αυτοκινήτου σε πραγματικό χρόνο.

ΑΠΕΙΛΗ ΕΞ ΑΠΟΣΤΑΣΕΩΣ

Η τρίτη κατηγορία πιθανών επιθέσεων είναι και η πιο ανησυχητική. Μέσα από τη διασύνδεση 4G ή 5G του αυτοκινήτου, ένας χάκερ μπορεί να εξαπολύσει επίθεση ακόμη και από την άλλη άκρη του κόσμου. Το ίδιο ισχύει και για το «μαύρο κουτί» που τοποθετούν κάποιες ασφαλιστικές εταιρίες, αλλά και για aftermarket συσκευές διαχείρισης στόλου συνδεδεμένες στο Διαδίκτυο ή στο εσωτερικό δίκτυο του αυτοκινήτου. Με αυτόν τον τρόπο το αυτοκίνητο παύει να είναι αυθύπαρκτο, αλλά γίνεται τμήμα ενός δικτύου και μπορεί να λειτουργήσει ως θύρα πρόσβασης για ενδεχόμενες επιθέσεις. Κι εδώ ακριβώς εστιάζουν την προσοχή τους οι χάκερ. Γνωρίζετε το σύστημα V2X (Vehicle to Everything), μέσα από το οποίο ανταλλάσσονται ασύρματα πληροφορίες ανάμεσα στο αυτοκίνητο και σε άλλα οχήματα ή και σε ηλεκτρονικά συστήματα του οδικού δικτύου; Εκεί κάποιος με τις απαραίτητες γνώσεις μπορεί, για παράδειγμα, να μπει στη ροή των πληροφοριών (όπως είναι οι αναβαθμίσεις λογισμικού ή να παρέμβει στο δίκτυο φόρτισης) ανάμεσα στον κατασκευαστή και στο αυτοκίνητο. «Με τα ηλεκτρικά και τα plug–in υβριδικά, ακόμη και οι φορτιστές γίνονται στόχοι επίθεσης», μας εξηγεί ο Filippo Capocasale, υπεύθυνος Automotive Cybersecurity Practice της εταιρίας NTT Data. «Σκεφτείτε ότι είναι εκτεθειμένοι στο περιβάλλον, άρα εύκολα προσβάσιμοι από τον καθένα και διασυνδεδεμένοι, άρα μπορούν να δεχτούν επίθεση από μακριά. Και μετά χαρίζουν στα αυτοκίνητα ένα διπλό ρόλο. Πρώτα πέφτουν θύματα ενδεχόμενης επίθεσης και μετά μετατρέπονται σε φορείς διάδοσής της. Συνδέοντας το αυτοκίνητο σε έναν σταθμό φόρτισης, είναι δυνατή η μεταβίβαση της απειλής στο επόμενο και αυτός είναι ένας φαύλος κύκλος που είναι πολύ δύσκολο να τερματιστεί».

Όμως ας επιστρέψουμε στα συνδεδεμένα αυτοκίνητα. «Η διείσδυση σε ένα προσβάσιμο δίκτυο από απόσταση επιτρέπει και τις λεγόμενες μαζικές απειλές, σε μεγάλη κλίμακα», σημειώνει ο Longari για να προσθέσει: «Αν βρω ένα εκατομμύριο αυτοκίνητα με την ίδια ευπάθεια στα συστήματά τους, θεωρητικά μπορώ να την εκμεταλλευτώ για να μπω σε όλα ταυτόχρονα». Ένα παρόμοιο σενάριο είναι εκείνο που αναφέραμε από την ταινία του Netflix. Όμως πόσο ρεαλιστικό είναι κάτι τέτοιο; «Για την ώρα είναι απίθανο, όμως με τα αυτόνομα αυτοκίνητα οι κίνδυνοι θα αυξηθούν» μας λέει ο Ιταλός εμπειρογνώμων.

Αν ο πολλαπλασιασμός των διασυνδεδεμένων εξαρτημάτων αυξάνει την πιθανότητα επίθεσης, η εξέλιξη των συστημάτων αυτόνομης οδήγησης δημιουργεί δύο επιπλέον προβλήματα. Από τη μία καθιστά το ψηφιακό σύστημα του αυτοκινήτου πιο περίπλοκο και συνεπώς πιο šec. Από την άλλη προσφέρει περισσότερες ευκαιρίες για χακάρισμα από κάποιο εγκληματικό στοιχείο. Αν το 2015, οι Miller και Valášec κατάφεραν να ελέγξουν από μακριά το γκάζι, αύριο θα μπορούν να ελέγξουν όλο το αυτοκίνητο, από τη στιγμή που θα διαθέτει throttle, brake και steering by-wire. «Αν υποθέσουμε ένα σύστημα αυτόνομης οδήγησης επιπέδου πέντε -του ανώτερου δηλαδή-, τότε θα μπορούμε να έχουμε κλεμμένα αυτοκίνητα που θα στέλνονται οπουδήποτε ή ακινητοποιημένα στη μέση του δρόμου», λέει ο Longari. «Εχουμε παρακολουθήσει δοκιμές, κατά τις οποίες οι ερευνητές έπαιρναν τον έλεγχο του αυτοκινήτου και το οδηγούσαν με τιμόνι και πεντάλ βιντεοπαιχνιδιού. Οι κάμερες δείχνουν το δρόμο σε πραγματικό χρόνο και το GPS παρέχει την ακριβή θέση του αυτοκινήτου».

Ας φανταστούμε λοιπόν μελλοντικούς τρομοκράτες που θα θέλουν να απομονώσουν μία περιοχή μιας πόλης. Θα μπορούν να χακάρουν κάποια αυτοκίνητα και να τα οδηγήσουν μαζικά σε συγκεκριμένα κομβικά σημεία. Ή να τα ρίξουν σε προκαθορισμένους στόχους, όπως συνέβη στην ταινία «Fast & Furious 8», αν και με αφελή τρόπο σε επίπεδο Πληροφορικής. Επίσης, δεν πρέπει να ξεχνάμε τα ransomware, τα κακόβουλα λογισμικά που μπλοκάρουν συστήματα Πληροφορικής, ζητώντας χρηματικό αντάλλαγμα για την απεμπλοκή τους. Σε εταιρικό επίπεδο, αυτές είναι οι πιο διαδεδομένες και αποδοτικές οικονομικά επιθέσεις, οι οποίες δεν συμφέρουν όταν εξαπολύονται σε μικρή κλίμακα. Ας υποθέσουμε λοιπόν μία επίθεση που θα εμπλέξει χιλιάδες ή και εκατομμύρια αυτοκίνητα. Και τους ιδιοκτήτες τους να καλούνται να πληρώσουν 100, 200 ή 1.000 ευρώ για να μπορέσουν να τα ξαναχρησιμοποιήσουν. Σήμερα, εταιρίες που χτυπιούνται από κακόβουλα λογισμικά πληρώνουν και δεν βρίσκουμε το λόγο να μην κάνουμε το ίδιο κι εμείς οι ιδιώτες σε ανάλογες περιπτώσεις. Και εδώ ακριβώς είναι το θέμα. Η σύλληψη μίας επίθεσης σε πληροφορικά συστήματα κοστίζει χρόνο και χρήμα, απαιτεί ειδικούς υψηλού επιπέδου. Ομως πολλά ευάλωτα σημεία σημερινών αυτοκινήτων δεν γίνονται αντικείμενα εκμετάλλευσης, απλά επειδή δεν συντρέχουν οικονομικοί λόγοι. Ομως στο μέλλον κάτι τέτοιο μπορεί να συμφέρει. Αν και πολλά σενάρια φαντάζουν εξωφρενικά, στην πραγματικότητα είναι περισσότερο μελλούμενα, παρά μελλοντολογικά. Πιθανά σενάρια, παρά υποθετικά.

ΤΟ ΝΟΜΙΚΟ ΠΛΑΙΣΙΟ

Οπότε λέτε να είμαστε έρμαια πιθανών κυβερνοεπιθέσεων; Όχι εντελώς. Έχουν αναπτυχθεί αμυντικά συστήματα τόσο σε επίπεδο Πληροφορικής με τα firewall και την κρυπτογράφηση δεδομένων όσο και νομοθετικά. Σε παγκόσμιο επίπεδο, η πιο ισχυρή νομοθεσία σήμερα είναι η UNECE R 155 και η συνεπακόλουθη R156 του ΟΗΕ, η οποία καθορίζει από το 2021 τις υποχρεώσεις κυβερνοασφάλειας των κατασκευαστών. «Με απλά λόγια, ο κανονισμός θεσπίστηκε για να εγγυηθεί ότι ακολουθείται μία προσέγγιση βασισμένη στην ανάλυση κινδύνου κατά τη διάρκεια ολόκληρης της παραγωγικής διαδικασίας ενός οχήματος», μας εξηγεί η Illaria Matteucci, ερευνήτρια του τμήματος Trust, Security & Privacy του ινστιτούτου πληροφορικής της CNR, «και γι’ αυτό αναλύει όλες τις πιθανές ευπάθειες των αυτοκινήτων, τις περιπτώσεις στις οποίες μπορούν να εκδηλωθούν και τι αντίκτυπο μπορεί να έχουν. Ο κανονισμός προσφέρει λύσεις για τον περιορισμό τους και χαράσσει τις σωστές πρακτικές για τη δημιουργία αποτελεσματικών δοκιμών».

Ο UNECE εισήγαγε στο χώρο του αυτοκινήτου την έννοια «secure by design». Ολη η διαδικασία πρέπει να είναι ασφαλής σε κυβερνοεπιθέσεις, από τη σύλληψη ενός μοντέλου μέχρι την έγκριση τύπου αλλά και αργότερα. Κατασκευαστές και προμηθευτές τεχνολογίας πρέπει να εγγυώνται τις απαραίτητες ενημερώσεις σε ευάλωτους τομείς του λογισμικού ενώπιον ενδεχόμενων επιθέσεων μετά την πώληση. Από αυτή την άποψη, η Macan, η οποία είχε παρουσιαστεί το 2013 και δέχτηκε δύο restyling το 2019 και το 2021, αποδείχτηκε ότι δεν ανταποκρινόταν στις απαιτήσεις των καιρών. Σύμφωνα με τον UNECE, όλα τα νέα μοντέλα που έχουν παρουσιαστεί μετά τον Ιούνιο του 2022 πρέπει να είναι κυβερνοασφαλή, ενώ για τα αυτοκίνητα που βρίσκονται ήδη στην αγορά, η τελευταία προθεσμία είναι τον Ιούλιο του 2024. Η εναρμόνιση ενός τόσο «παλιού» μοντέλου κρίθηκε πολύ δαπανηρή από τους επικεφαλής του ομίλου Volkswagen. «Η Macan είχε προηγηθεί του UNECE και η Porsche δεν μπορούσε να εξασφαλίσει ότι όλες οι διαδικασίες της θα ήταν αναβαθμισμένες», μας λέει ο Capocasale. Η εναρμόνιση με τέτοιους κανονισμούς απαιτεί τεράστιους πόρους από τους κατασκευαστές και όχι μόνο οικονομικούς. Η όλη φιλοσοφία έχει αλλάξει. Η παραβίαση του κανονισμού μπορεί να κοστίσει στον κατασκευαστή πρόστιμο έως 30.000 ευρώ ανά αυτοκίνητο. Αυτό οδήγησε τον Γερμανό κατασκευαστή στο να τερματίσει πρόωρα την παραγωγή του πιο εμπορικού του μοντέλου, λόγω της ευπάθειάς του απέναντι σε ενδεχόμενες κυβερνοεπιθέσεις, αφήνοντας το πεδίο ανοιχτό για τη νέα, αμιγώς ηλεκτρική Macan. Σύμφωνα με το αρχικό σχέδιο, τα δύο μοντέλα θα «συμβίωναν» για κάποιο διάστημα στην αγορά.

Σε αυτό το αβέβαιο περιβάλλον, εμείς οι κάτοχοι αυτοκινήτων κινδυνεύουμε να γίνουμε πιόνια μιας τεράστιας σκακιέρας χωρίς κανέναν έλεγχο στα χέρια μας. Πράγματι, έτσι είναι τα πράγματα. «Ένα μεγάλο μέρος του ηλεκτρονικού συστήματος ενός αυτοκινήτου ελέγχεται απευθείας από τον κατασκευαστή», συμπληρώνει ο Longari, «κι εμείς δεν έχουμε παρά να κατεβάσουμε την τελευταία ενημέρωση λογισμικού, να ελέγχουμε τις συσκευές που συνδέουμε στις θύρες USB και να προσέχουμε τι εφαρμογές κατεβάζουμε στα κινητά που συνδέουμε στο αυτοκίνητο».

UNECE R 155: ΤΙ ΛΕΕΙ Ο ΚΑΝΟΝΙΣΜΟΣ

- Ο κανονισμός UNECE R 155 του 2021 συντάχθηκε για να εγγυάται την κυβερνοασφάλεια ενός μοντέλου σε όλες τις φάσεις της ζωής του, με μία προσέγγιση που βασίζεται στην ανάλυση κινδύνου.

- Ο UNECE R 155 εισάγει την έννοια του «ασφαλούς από σχεδίαση» οχήματος (secure by design). Όλες οι διαδικασίες, από τη σύλληψη και ανάπτυξή του έως την έγκριση τύπου, την είσοδό του την αγορά και τη χρήση του έως την ανακύκλωσή του, πρέπει να είναι ασφαλείς σε επίπεδο πληροφορίας.

- Ο κανονισμός άπτεται και κινδύνων συνδεδεμένων με τη διαχείριση δεδομένων, τα οποία συλλέγονται από το όχημα και ως τέτοια μπορούν να χρησιμοποιηθούν.

- Οι κατασκευαστές υποχρεούνται να διατηρούν ενεργή επαγρύπνηση απέναντι σε κινδύνους που μπορεί να προκύψουν μετά την πώληση, αναβαθμίζοντας διαρκώς τα λογισμικά των αυτοκινήτων.

- Σύμφωνα με τον UNECE R 155, όλα τα νέα μοντέλα που πωλούνται μετά τον Ιούνιο του 2022 προβλέπεται να είναι κυβερνοασφαλή, ενώ για εκείνα που ήταν ήδη στην αγορά, η τελευταία προθεσμία εναρμόνισής τους με τον κανονισμό είναι τον Ιούλιο του 2024, ειδάλλως πρέπει αποσυρθούν από τις ευρωπαϊκές αγορές.

- Κατασκευαστές αυτοκινήτων και προμηθευτές εξαρτημάτων πρέπει να υπακούν στον κανονισμό για να πάρουν έγκριση τύπου στην Ευρώπη. Σε άλλες αγορές, όμως, ισχύουν διαφορετικοί κανονισμοί.

Πηγή: Quattroruote

Όλες οι ειδήσεις

Αποστολή στην Πορτογαλία: Πρώτες εντυπώσεις από τη νέα BMW iX2

Έρευνα Autotypos.gr: 10% πιο ακριβή η βενζίνη με τις ίδιες διεθνείς τιμές πετρελαίου!

Δοκιμάζουμε τη βασική έκδοση του νέου Tesla Model 3: Χωρίς ανταγωνισμό